摘要:具有先进技术以及互联网技术的支持,利用智能终端设备、通信网络技术构建智能网络系统。物联网系统之所以普及变得完全无障碍,是因为它为人们提供了更方便、更高效、更安全的服务。但是,随着物联网安全迅速扩展到技术,出现了漏洞,导致应用中可能出现的安全问题。实际解决这一问题需要应用渗透测试来测试物联网的安全性,针对其中存在的问题,提出了有效的防范措施。文章主要分析了自动化物联网渗透测试的威胁攻击研究。

关键词:物联网;攻击面;自动化渗透测试;威胁建模

引言

物联网在社会中的应用程度逐渐加深,因此,确保物联网在应用中的安全性显得尤为重要。渗透测试作为一种检测物联网安全性的方法,可以通过模拟攻击的形式找出物联网系统中的漏洞,然后根据漏洞信息进行修改,从而提高物联网本身的安全性。

1、物联网概述与快速发展需求

1.1物联网概述

物联网概念最早是在1999年由Auto-ID中心的教授Ashton在研究射频识别(RadioFrequencyIdentification,RFID)时提出的,但是在后续的发展中,国际电信联盟(InternationalTelecommunicationUnion)改变了物联网原有的概念,重新定义了物联网,物联网也不再局限于RFID技术,覆盖范围得到了扩充。物联网的定义为:联网后的各种物品设备通过RFID传感技术将获取的信息上传至互联网,再由物品设备内置的硬件和软件系统实现智能化的管理。通俗易懂解释为:通过传感设备来使得万物互联,并实现操作。物联网通过内部的工作模式划分了三层结构,即获取信息的感知层、传输数据的网络层和处理数据并实现操作的应用层。三层结构相互合作、协同完成真正意义的“万物相联”。参与物联网架构的技术如RFID技术、传感器技术和云计算等就分别应用于这三层结构,通过管理协调,搭建起一个完整的物联网体系。

1.2物联网快速发展需求

物联网拥有极大的社会意义,具体的说,就是把信息传感器和网络连接设备安装到如门、窗帘、床等这样的家居中又或者是环境系统、交通系统、供水系统等公共资源体系中,互联网就不再局限于手机和电脑这样的终端,而是辐射到所有的物体,互联网更加立体化,使人类社会与物理系统得到整合。这个整合体系,通过大数据集成的人工智能,达成对整合网络中的资源进行实时管理,在这样的基础上,人类可以更加高效精细的管控这些动态的资源,减少资源浪费和提高生产力水平,缓解当下的环境危机。物联网作为一种多种技术结合的新兴应用,正是当下信息化社会继续发展进步迫切需要的产物。

2、渗透测试的车联网通信安全问题

2.1通信协议被破解与中间人攻击威胁

由于车辆变得更智能,并连接到互联网,它们也容易受到攻击。渗透测试在车物联网安全中占有重要地位,通过渗透测试可以发现车联网通信安全中存在的威胁隐患。中间人可以使用伪基站、DNS劫持等形式来监听T-BOX会话,从而获取信息。此外,攻击者可以破解通信协议,同时获取灵敏度数据,例如用户账户信息、内部数据信息等。

2.2恶意节点威胁

在物联网应用场景中,可以充分实现基本信息传输以及相关危害的预警。物联网节点具有多次访问、退出的特点,在LTE-V2X网络接入和退出的实际控制中,无法实现对车辆节点的完全控制,导致节点的时空现象。

3、渗透测试

根据OWASP物联网渗透测试项目相关内容[4],物联网自动化透测试主要分为四个阶段,即信息收集、漏洞分析、漏洞挖掘和报告形成。

3.1信息收集

信息收集是初始阶段但尤为关键的环节,渗透测试是否能够成功执行,很大程度上取决于从其所依赖三层结构中探测到的可用信息。(1)感知层:在感知层中,有必要收集到的物理环境信息包括但不局限于节点位置、节点类型、节点范畴、连接方式、通信协议、拓扑结构、操作系统、功率、保护机制、节点脆弱性、传输协议脆弱性等。(2)网络层:与传统渗透测试基本一致,所收集的信息大致为网络类型、连接方式、保护机制、传输协议脆弱性等。(3)应用层:尽管物联网应用场景极为广泛,但针对其在应用层的信息收集工作基本相同,譬如服务器类型、访问端口、配置信息、应用程序报错或泄露等信息。

3.2漏洞分析阶段

根据威胁建模分析出的可可能利用漏洞,结合端口和漏洞扫描结果,对此制定攻击计划,达成获取shell 的最终目标。一般情况下,攻击者首先会在物联网设备的Web接口中寻找XSS、CSRF和SQL注入漏洞。此外,这些接口中还经常出现“默认用户名和密码”和“缺乏帐户锁定机制”之类的漏洞。

3.3渗透攻击阶段

这是整个过程中的核心操作阶段,即对目标发动模拟攻击。利用 Metasploit 中集成的工具和根据需求自行加挂的拓展攻击模块,攻击载荷对前期工作中收集到的注入目标系统的漏洞、弱点进行攻击,达成控制权获取的最终目标。攻击阶段也需要应用 VPN 等技术来隐藏自己的真实设备信息,防止阻断和禁止访问导致测试失败。

3.4报告形成

报告是渗透测试过程中最为重要的因素,以报告文档展示展现渗透测试过程所发现的安全漏洞和弱点,为漏洞修复提供依据指引,是渗透测试工作真正价值的体现。

4、威胁攻击研究

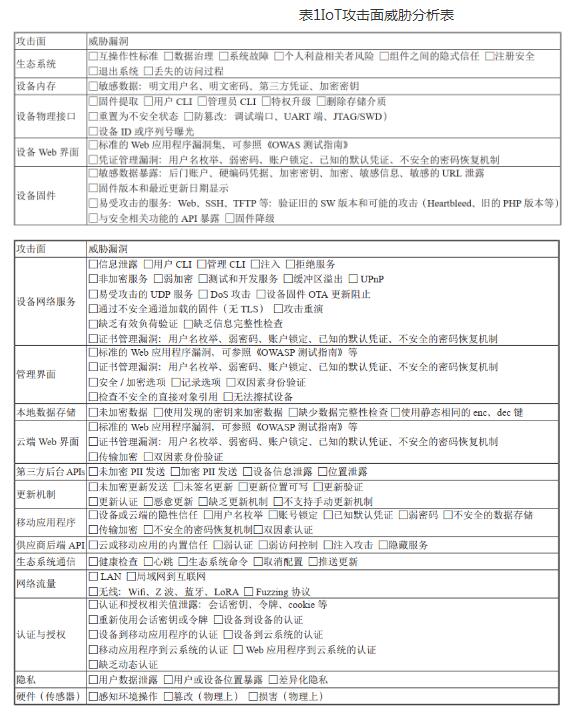

威胁建模是一种深入分析应用程序安全性的有效方法,它通过提供上下文和风险分析来识别、量化、定位和捕捉应用相关安全风险。当评估物联网安全性问题时,往往建立威胁模型是极有必要的,它还能够帮助指引渗透测试的执行过程,有助于消除物联网中存在的安全隐患。威胁建模通常分为3个步骤,即应用分解、威胁确定和对策解读。本节内容是基于已提出的BDI建模[5],从攻击面角度分解物联网系统,从而提供可被识别的潜在安全威胁攻击面,旨在为后续确定对策和缓解措施提供参考依据。以攻击者视角将物联网,按照攻击面分解各应用组件,可分为生态系统、设备内存、设备物理接口、设备Web界面、设备固件、网络服务、管理界面、本地数据存储、云Web界面、第三方后端APIs、更新机制、移动应用程序、供应商后端APD、生态系统通信、网络流量、认证与授权、隐私和硬件。根据OWASP物联网渗透测试项目中定义内容,分解出各攻击面所涉及自动化渗透测试的关联威胁漏洞如表1所示。

推荐阅读:已经公开发表的物联网工程论文题目

结束语

随着信息价值的提高和网络在当今社会的普及,网络安全在信息社会中扮演着极其重要的演员角色,因此网络物联网产品本身的安全备受关注,。在此基础上,网络安全评估工作,即渗透测试也得到了研究,并成为网络与信息技术领域的一个热点。而应用渗透测试来验证物联网安全中的网络安全,成为现阶段智能安全的重点和基本保障。在本文中,作者对渗透测试物联网的安全性进行分析,并简要探讨了防范措施。—— 论文作者:陈泰光

转载请注明来自:http://www.lunwencheng.com/lunwen/dzi/16957.html